Voor de Rijksoverheid geldt

sinds kort één basis beveili-

gingsniveau, de Baseline

Informatiebeveiliging Rijks-

dienst, Tactisch Normenkader

(TNK), afgekort BIR.

Dit onderdeel moet in nauwe samenhang met het onderdeel ‘maatregelenselectie’ gelezen

worden. Wat daar staat over bijvoorbeeld maatregeldoelstellingen en nadere uitwerking van

maatregelen is doorgaans ook op de baseline(s) van toepassing.

Definitie

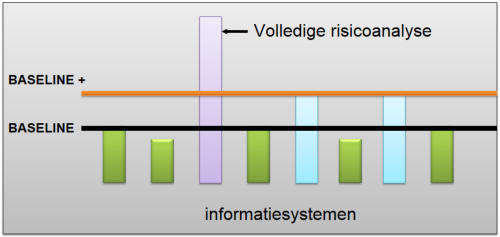

Er zijn verschillende definities in omloop van de term ‘baseline’. Eén definitie is “de set aan maatregelen van informatiebeveiliging om het minimaal noodzakelijk geachte beveiligingsniveau te realiseren en te garanderen”. De baseline legt daarmee de ondergrens aan informatiebeveiliging vast. Hierbij past de vertaling ‘basis beveiligingsniveau’. Met deze definitie in het achterhoofd is de benadering ontstaan die ook wel wordt aangeduid met ‘baseline-plus’. De organisaties kent dan één of meer aanvullende baselines die een hoger beveiligingsniveau leveren. Zie onderstaand voorbeeld: Deze invulling hangt samen met de efficiencywinst die er door het gebruik van baselines te behalen is. Ook biedt dit de overgang naar een andere, vrijere definitie van baseline: “een set aan informatiebeveiligingsmaatregelen dat een bepaald beveiligingsniveau realiseert en garandeert’. Op deze wijze is een groot aantal baselines mogelijk. Bij 3 niveaus van beschikbaarheid, 2 niveaus van integriteit en 5 niveaus van vertrouwelijkheid, kom je uit op 30 combinaties. In de praktijk is dat lastig te hanteren en verdwijnt het met het gebruik van baselines beoogde efficiency voordeel.Het efficiency voordeel

Door het gebruik van baselines moet het uitvoeren van volledige risicoanalyse afnemen. Zo bespaar je op de kosten van dergelijke risicoanalyses en op de implementatie. De maatregelen van de baseline vormen bestaande maatregelen waarvan het uitgangspunt is dat deze werken. Deze werking moet dan wel aantoonbaar zijn. De risicoanalyse kan beperkt blijven tot de BIA of Afhankelijkheidsanalyse en een inschatting van daderprofielen. Komen deze overeen met het niveau van een (de) baseline, dan is geen verdere risicoanalyse nodig: het niveau van de baseline volstaat. Overigens betekent dit niet dat de fase implementatie kan worden overgeslagen. Assets die nieuw zijn, moeten dan wel op het niveau van de baseline gebracht worden. Ook moet het object in de bestaande dienstverlening geïntegreerd worden (ondergebracht worden in CMDB, wijzigingsbeheer, incidentbeheer.De Code voor Informatiebeveiliging als baseline

Soms wordt de Code als baseline genoemd. Strikt genomen is de Code een verzameling van ‘best practices’. Zoals de Code ook zelf stelt, dient risicoanalyse toegepast te worden om de juiste keuzes uit deze ‘best practices’ te doen. En om een simpel voorbeeld te geven: als een organisatie zelf niet doet aan systeemontwikkeling, zijn de desbetreffende maatregelen uit de Code ook niet van toepassing. Daarnaast voldoet de Code ook anderszins niet aan de aan een goede baseline te stellen eisen.De aan een baseline te stellen eisen

Om goed met een baseline te kunnen werken en de hiervoor genoemde confrontatie met BIA of A- analyse te kunnen doen, gelden als minimum eisen aan de baseline dat duidelijk moet zijn 1. welk beveiligingsniveau de baseline levert in termen van beschikbaarheid, integriteit en vertrouwelijkheid (het niveau van de betrouwbaarheidseisen uit de methode A&K-analyse; 2. welke daderprofielen zijn meegenomen; Hierbij is dan de impliciet veronderstelling dat in de uitwerking van de baseline alle relevante dreigingen en kwetsbaarheden zijn meegenomen. Is dit niet zo, dan zou je eigenlijk ook deze moeten vermelden. Voorts moet in de CMDB vastliggen welke assets tot welke baseline behoren. Dit ter ondersteuning van de implementatie, zodat assets die al op het juiste niveau zijn, niet meegenomen behoeven te worden.Geautomatiseerde ondersteuning

Het moge duidelijk zijn dat het werken met baselines het eenvoudigste gaat indien de baselines zijn ontworpen en opgenomen in dezelfde tool als waarmee de volledige risicoanalyse wordt uitgevoerd. Dan kan iedere risicoanalyse als een soort what-if analyse uitgevoerd worden.Link met het beveiligingsbeleid

Het informatiebeveiligingsbeleid zou aan moeten geven welke methode en welk hulpmiddel voor IRM moeten worden toegepast, welke baselines er zijn en dat deze baselines met deze methode en dit hulpmiddel opgesteld en onderhouden moeten worden. Op deze wijze ontstaat een coherent geheel.

De BIR geeft aan dat de

vertrouwelijkheid ligt op het

niveau van Departementaal

Vertrouwelijk (Dep.V.)en

WBA/AV-23 Risicoklasse II.

Aangegeven is welke

dader(dreigings) profielen en

dreigingen zijn meegenomen

voor Dep.V.

Onduidelijk is echter welke

niveaus van integriteit en

beschikbaarheid nu precies

geboden worden en welke

daderprofielen en dreigingen

voor deze criteria zijn

meegenomen.