risk treatment

process of selection and

implementation of measures to

modify risk

[ISO/IEC Guide 73:2002]

De stappen

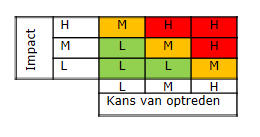

Het selecteren van de maatregelen kan volgens de volgende drie stappen plaatsvinden: 1. Direct vanuit de gedefinieerde betrouwbaarheidseisen (BIV-eisen) Aan het eind van de BIA of afhankelijkheidsanalyse is bekend wat deze eisen zijn. Soms maakt het daarbij niet uit welke dreigingen daaraan ten grondslag liggen en kunnen direct maatregelen getroffen worden. Om een voorbeeld te geven: als je 100% beschikbaarheid wilt, dan moet alles redundant uitgevoerd worden inclusief een dual datacenter oplossing. 2. Vanuit de als relevant aangemerkte dreigingen. Dit zijn dreigen met een zodanige impact dat deze impact niet aanvaardbaar is. Welke impact dat is, is vastgesteld tijdens de impactanalyse. Omdat sprake is van N:M-relaties tussen dreigingen en impact en vervolgens ook tussen dreigingen en maatregelen, kan dit een complexe aangelegenheid zijn, afhankelijk van het object en de omvang van de risicoanalyse. 3. Vanuit wet- en regelgeving Wet- en regelgeving kunnen concrete maatregelen bevatten die ingevoerd en toegepast moeten worden. Veelal gaat het hierbij om wetgeving inzake privacy en intellectuele eigendomsrechten. Echter, zeker op het niveau van detailinvullingen speelt meer wet- en regelgeving een rol, o.a. inzake elektriciteit, brandbeveiliging, etc.. Tot de regelgeving behoort ook de interne regelgeving. Gemakshalve zijn hieronder ook begrepen de inrichtingsprincipes die conform de aspectarchitectuur voor informatiebeveiliging in acht genomen moeten worden. Bij het gestelde onder 2 wordt in de praktijk gebruik gemaakt van tabellen. Dan kun je tegenkomen dat kwalitatieve analyses kwantitatief gemaakt worden door in de tabel over te gaan op waarden. Een voorbeeld van zo’n tabel luidt als volgt: IHierop kan dan de risicostrategie op losgelaten worden, bijvoorbeeld: L = Risico accepteren M = Risico beheersen of overdragen (ofwel verzekeren: bij lage kans van optreden en hoge impact) H = Risico vermijden Vervolgens werkt dit door in het type maatregelen dat men zal treffen. Als men risico’s wil vermijden zal men preventieve maatregelen moeten nemen die voorkomen dat de dreiging optreedt en detectieve maatregelen om het optreden van de dreiging zo snel mogelijk te kunnen vaststellen en alsnog schade te voorkomen dan wel te minimaliseren.Omgang met bestaande maatregelen

De meeste organisaties beschikken tegenwoordig over één of meer baselines. Een aan te schaffen applicatie beschikt al over een set aan maatregelen. Vrijwel altijd is dus sprake van reeds ingevoerde maatregelen. Vraag is dus hoe hiermee om te gaan in relatie tot de uitvoering van de risicoanalyse en selectie van maatregelen. Uitgangspunt is dat er altijd een inventarisatie moet zijn van bestaande maatregelen. De situatie bij gebruik van baselines is hier uitgewerkt. In andere gevallen is de keuze of je bij de selectie van maatregelen al rekening houdt met bestaande maatregelen en deze toepast in de selectie of niet. Het theoretisch meest zuivere is om dit niet te doen. Bestaande maatregelen kunnen immers minder geschikt of effectief zijn dan de meest gewenste maatregelen op basis van de uitkomsten van de analyse. Dit betekent dat je eerst de analyse en maatregelenselectie uitvoert en dan richting implementatie beziet wat de bestaande, geïmplementeerde maatregelen zijn en hoe daarmee om te gaan.Samenvatting

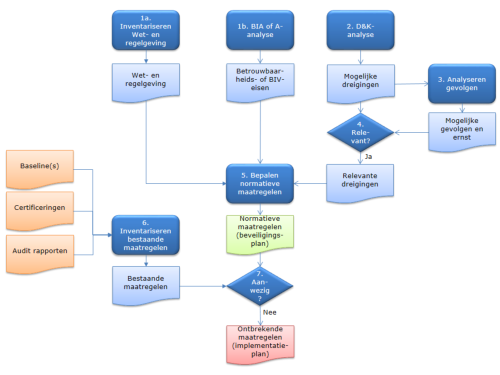

In onderstaand schema is dit selectieproces samengevat (klik op afbeelding om deze te vergroten):

Wijze van selectie in geautomatiseerde hulpmiddelen

Indien sprake is van tooling, dan zie je dat in die tooling tabellen en rekenregels worden geïmplementeerd. De tabellen zorgen er dan voor dat relaties worden gelegd tussen dreigingen, maatregelen en eventueel ook impactscenario’s. Vervolgens zie je dat zelfs in aanleg kwalitatieve analyses, de scores van kans van optreden van dreigingen en kwetsbaarheden en de ernst van de schade worden omgerekend in numerieke waarden. Deze waarden kunnen dan via tabellen tot elkaar herleid worden, of resulteren in één risicoscore. Deze score wordt dan gebruikt om de zwaarte van de maatregelen te bepalen. De maatregelen zijn hiervoor zelf van één of meer numerieke waarden voorzien, in ieder geval als indicatie voor de effectiviteit, soms ook als indicatie van de kosten. Voor bijvoorbeeld CRAMM is vrijgegeven hoe de interne werking is: zie hier.Invloed van risicogedrag

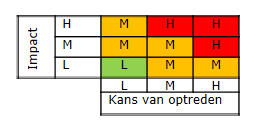

Daarnaast kan het risicogedrag ook nog van invloed zijn op de selectie van maatregelen. Hierbij onderkent men doorgaans drie gedragingen: • Risicomijdend: de organisatie probeert risico’s te mijden • Risiconeutraal: de organisatie heeft een ten opzichte van andere organisaties neutraal gedrag • Risico zoekend: de organisatie neemt bewust risico’s en gaat daarin verder dan andere organisaties Nu geldt voor bedrijven dat ondernemen gelijk staat met het nemen van risico’s. Dit is dus relatief. Van oudsher hadden overheden, banken en verzekeringsbedrijven de reputatie risicomijdend te zijn; vraag is of deze stelling na de huidige crises nog houdbaar is. Bijvoorbeeld entrepreneurs en bedrijven in de bouw golden als meer risico zoekend. Binnen de risicoanalyse kun je dit gedrag tot uitdrukking laten komen in impact tabel. Bijvoorbeeld door deze als volgt aan te passen: Je ziet nu dat de organisatie minder risico’s accepteert. Dit zou dan een voorbeeld zijn van risicomijdend gedrag. Als een organisatie een geautomatiseerd hulpmiddel gebruikt, dan is het dus afhankelijk van de mogelijkheden van de tool of en hoe dit risicogedrag in de tool zelf tot uitdrukking komt. Dit zou kunnen als de mogelijkheid bestaat dit soort interne rekenregels of tabellen aan te passen. Een andere mogelijkheid is dat het verschil in gedrag naar voren komt bij de vulling van de tool. Bijvoorbeeld omdat risicomijdende organisaties de kans van optreden van dreigingen en de kwetsbaarheid hoger inschatten. Een andere mogelijkheid is dat dit gedrag na de analyse en maatregelenselectie zichtbaar wordt. Dit kan door bij de implementatie andere keuzes te maken door hetzij maatregelen weg te laten, hetzij effectievere of aanvullende maatregelen te treffen Op het moment dat men geautomatiseerde hulpmiddelen toepast binnen de risicoanalyse en de maatregelenselectie, zal dit gedrag in beginsel geen rol spelen. De tooling zal de set aan noodzakelijk geachte maatregelen selecteren op basis van de interne rekenregels.Niveau van detaillering

Het is van belang dat vooraf duidelijk is welk niveau van detaillering de uitkomsten van de analyse moeten hebben. Bijvoorbeeld CRAMM onderscheidt maatregelen op drie niveaus (al is de uitwerking niet altijd consistent): 1. Maatregeldoelstellingen: wat men beoogt te bereiken (dit dan los van de doelstelling zoals die op het niveau van subgroepen bestaat of zoals de Code voor Informatiebeveiliging (ISO-27002) die hanteert) 2. De eigenlijke maatregel 3. Voorbeelden van maatregelenNadere uitwerking nodig

Ongeacht het niveau van detaillering, is richting implementatie altijd een nadere uitwerking en aanvulling van de maatregelen nodig. De logische toegangsbeveiliging op een platform als Windows of UNIX zul je moeten inrichten conform de mogelijkheden die het desbetreffende platform biedt. Deze mogelijkheden kunnen beperkter maar ook uitgebreider zijn dan wat de maatregelenset aangeeft. Zo biedt bijvoorbeeld Windows geen optie om de gebruiker te laten zien wanneer hij/zij het laatst met succes is ingelogd en of er ook niet succesvolle pogingen zijn geweest. Bij deze nadere uitwerking kan hardening worden toegepast. Dit maatwerk geldt ook richting applicaties. De maatregelenset zal waarschijnlijk maar één keer aangeven dat formaatcontroles moeten worden toegepast. In het ontwerp van de applicatie zal vastgelegd moeten worden waar dit van toepassing is. Met ‘cyber security’ is deze ‘application security’ alleen maar belangrijker geworden. Tot slot moet bij gebruik aan tooling rekening worden gehouden dat deze niet alle relevante wet- en regelgeving zal bevatten. De regelgeving die is opgenomen, zoals op het gebied van privacy-bescherming en intellectuele eigendomsrechten, is doorgaans redelijk abstract uitgewerkt. Je zou dan het liefst de mogelijkheid hebben om zelf wet- en regelgeving te kunnen toevoegen.Restrisico’s

Na afloop van het selecteren van de maatregelen of tijdens de implementatie kan altijd blijken dat gewenste maatregelen te duur zijn of praktisch niet (voldoende) uitvoerbaar. In dat geval is er sprake van risico’s die in beginsel niet geaccepteerd, maar wel onvoldoende afgedekt zijn. Men spreekt dan van restrisico’s. Het (alsnog) accepteren van deze restrisico’s vergt een beslissing van het verantwoordelijke management. Deze beslising moet worden vastgelegd, bijvoorbeeld in een risicomemorandum. Bij een volgende onderhoudsslag - risicoanalyse is immers een dynamisch proces - kan alsnog bezien worden of het dan wel mogelijk is de benodigde maatregelen te nemen.

control

means of managing risk,

including policies,

procedures, guidelines,

practices or organizational

structures, which can be

administrative, technical,

management, or legal in nature

NOTE Control is also used as a

synonym for safeguard or

countermeasure.

risk treatment

The following options exist:

•

risk reduction

(maatregelen treffen)

•

risk retention

(accepteren)

•

risk avoidance

(vermijden)

•

risk transfer

(overdragen /

verzekeren)