control

means of managing risk,

including policies,

procedures, guidelines,

practices or organizational

structures, which can be

administrative, technical,

management, or legal in nature

NOTE Control is also used as a

synonym for safeguard or

countermeasure

Dit onderdeel gaat nader in op informatiebeveiligingsmaatregelen in termen van kenmerken van

deze maatregelen en bronnen voor het vinden van passende maatregelen.

Kenmerken van maatregelen

Maatregelen zelf zijn op verschillende manieren te typeren. Deze typeringen kunnen helpen bij het selecteren van de maatregelen, al dan niet via koppeling aan dreigingen met een overeenkomstige typering. Voorbeelden van typeringen zijn:De aard van de maatregel:

• Organisatorisch, logisch / programmeerbaar, technisch/fysiek (generiek) • MAPGOOD, ofwel mens, apparatuur, programmatuur, gegevens, organisatie, omgeving en diensten (Methode voor A&K-analyse); • Organisatie, personeel, hardware, software, communicatie, fysiek (CRAMM).Werking:

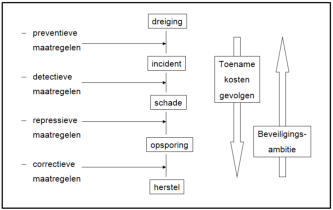

• Preventief (gericht op het voorkomen van dreigingen of verminderen van de kwetsbaarheid) • Detectief (gericht op het detecteren van de dreiging zodra deze zich voordoet • Repressief: bestrijden van de dreiging en de gevolgen ervan op het moment dat deze zich voordoet; deze zijn ook gericht op het beperken van de gevolgen (van de schade); • Correctief/herstel: maatregelen gericht op het herstel van de schade en terugkeer naar een situatie zoals deze was vóór het optreden van de calamiteit en waarin weer wordt voldaan aan de gestelde eisen.De effectiviteit van de maatregel

De effectiviteit van de maatregel heeft betrekking op de mate waarin deze bijdraagt aan het realiseren van de beveiligingsdoelstelling waarvoor deze getroffen is. Ook dit blijkt in de praktijk niet eenduidig te definiëren te zijn. In algemene zin geldt dat preventieve maatregelen het meest effectief zijn. Daarentegen is de effectiviteit van maatregelen die afhankelijk zijn van de ‘mens’ zeer van omstandigheden afhankelijk. Hierbij speelt de factor “beveiligingsbewustzijn’ een grote rol. Het is met behulp van de instellingen voor logische toegangsbeveiliging mogelijk om een gebruiker te dwingen een relatief veilig wachtwoord te kiezen: als hij/zij dit vervolgen opschrijft op een briefje en onder het toetsenbord plakt of vrijelijk deelt met andere gebruikers is de effectiviteit minimaal. Voorts is de effectiviteit van technisch maatregelen vooral afhankelijk van de technologische ontwikkelingen. Een voorbeeld hiervan is de noodzakelijke lengte van encryptiesleutels om een voldoende mate van beveiliging te realiseren; naarmate de rekenkracht van computers toeneemt, neem ook de mogelijkheid toe om sleutels met een aanvaardbare inspanning te kraken; omgekeerd daaraan neemt de minimale lengte toe die sleutels moeten hebben om veilig te zijn.De kosten van de maatregel

De kosten van maatregelen spelen zowel een rol in absolute zin als bij het vergelijken van mogelijke alternatieve maatregelen. Als zodanig komen deze als eerste aan bod bij het bepalen van de set aan aanbevolen maatregelen. Een ervaren analist beschikt over een beeld van de kosten en kan zo de discussie proberen te sturen over de hoogte van de eisen. Bij lagere eisen horen immers minder zware en veelal goedkopere maatregelen. Daarnaast ontstaat meestal pas een nauwkeurig beeld van de kosten tijdens de fase implementatie. Dan kan men alsnog kijken naar alternatieve maatregelen. Dit kan ook betekenen dat een deel van de analyse opnieuw doorlopen moeten worden (bijvoorbeeld door lagere betrouwbaarheidseisen en daarmee hogere risico’s te accepteren. De kosten kunnen uiteenlopen van enkele euro’s tot vele miljoenen. Zo zal het veranderen van een parameter in het besturingssysteem (bijv. het instellen van de minimale wachtwoordlengte op 8) een minimale inspanning vergen, terwijl het inrichten van een serverruimte alleen al aan bouwkosten vele tonnen kan kosten. Naast de directe kosten van de maatregel dient ook rekening te worden gehouden met operationele kosten: de kosten van beheer. Ook deze kunnen grote verschillen vertonen, zowel tussen maatregelen als tussen de implementatie van maatregelen in specifieke omstandigheden. Daarnaast spelen technologische ontwikkelingen een rol. Was encryptie lange tijd een kostbare aangelegenheid, via https en SSL is het een ‘commodity’ geworden. Voorts kunnen de kosten van een maatregel ook in de tijd variëren als gevolg van een algemeen geldend economisch principe. Nieuwe beveiligingsproducten zijn bij de introductie op de markt veelal duurder, dan wanneer sprake is van een geaccepteerd product met dat op grote schaal verkocht wordt. Deze grote verschillen in kosten en de verdere verschillen die kunnen optreden tussen verschillende specifieke situaties, maken het moeilijk dit aspect in een geautomatiseerd hulpmiddel op te nemen. Wel is een algemeen ervaringsgegeven dat naarmate een maatregel vroeger in een ontwerpproces wordt meegenomen, de kosten van realisatie lager zijn. Direct inbouwen kost minder dan achteraf aanbrengen. Dit geldt zowel voor de ontwikkeling van informatiesystemen als voor projecten op het gebied van de technische infrastructuur.Bronnen van maatregelen

De belangrijkste bronnen voor de selectie van maatregelen op het niveau van risicoanalyse zijn: • De Code voor Informatiebeveiliging van de International Organisation for Standardization c.q. de Nederlandstalige versie van het Nederlands Normalisatie Instituut; (NEN-)ISO- 27002) Gelet op de mogelijkheid tot certificering op het gebied van informatiebeveiliging tegen ISO- 27001 wordt deze het meeste gebruik. ISO-27001 en ISO-27002 zijn door de Nederlandse overheid ook als Open Standaarden aangewezen. Hiervoor geldt ‘comply or explain’. De aanschafkosten zijn echter belachelijk hoog voor een open standaard. • De Standard of Good Practise (SOGP) van het Information Security Forum (ISF) Deze SOGP wordt gebruikt binnen IRAM. De standaard is vrij beschikbaar. Toegang tot en gebruik van aanvullende hulpmiddelen zoals IRAM vergt echter lidmaatschap van het ISF (ook alleen betaalbaar voor grotere organisaties). • SP800-53 van het Amerikaanse National Institute of Standards and Technology (NIST). Deze standaard is vrij verkrijgbaar en heeft gediend als basis voor de CAG20. Er is echter minder tooling beschikbaar. Wel is deze standaard opgenomen in diverse cross references (CSA security matrix, Cobit4, e.d.). Voor verdieping kan aansluiting worden gezocht bij ander materiaal van ISO (NEN), ISF en NIST en materiaal van bronnen zoals: • Andere normalisatieorganisaties: o Comité Europeén de Normalisation (CEN) o American National Standards Institute (ANSI) • Overheids- / Defensieorganisaties: o Nationaal Cyber Security Centrum (NCSA) o Logius o Defense Information System Agency (DISA) – STIGs, security checklists o National Security Agency (NSA) – security configuration guides • Organisaties met een achtergrond in de techniek o Institute of Electrical and Electronic Engineers (IEE) o Comité Consultatif International Télégraphique et Téléphonique (CCITT) o European Telecommunications Standards Institute (ETSI) • Orgamisaties die zich richten op de financiële sector o De Nederlandsche Bank (DNB) • Organisaties van professionele beroepsbeoefenaren: o Platform voor InformatieBeveiliging (PvIB) – o.a. de Expertbrieven o Nederlandse Orde van Register EDP-auditors (NOREA) - o.a. Studierapporten o ISACA – aanpak van audits, controleprogramma’s, white papers o Nederlandse Beroepsorganisatie van Accountants (NBA) – aanpak van audits o American Institute of CPA’s (AICPA’s) – idem, SOC standaard • Certificeringsorganisaties o Raad voor de Accreditatie o KEMA • De leveranciers: manuals, security guides, whitepapers • Overige, zoals: o Hackertools (zoals Metasploit) o Center for Internet Security (CIS) - Een eerste uitwerking met mogelijk relevante standaarden is hier opgenomen. Zie ook: cloud computing en cyber security.